Историческая справка

Фишинг как форма цифрового мошенничества появился в середине 1990-х годов, когда электронная почта и онлайн-банкинг начали активно набирать популярность. Первые атаки были примитивными — злоумышленники рассылали письма, маскируясь под сотрудников известных банков, прося клиентов подтвердить свои учетные данные. С развитием технологий фишинговые схемы эволюционировали: появились клонированные сайты банков с поддельными формами входа, фальсифицированными сертификатами безопасности и даже внедрением в рекламные сети. Сегодня фишинг — это не просто подделка интерфейса, а целая индустрия с использованием психологических трюков, социальной инженерии и вредоносных скриптов.

Базовые принципы работы фишинговых сайтов

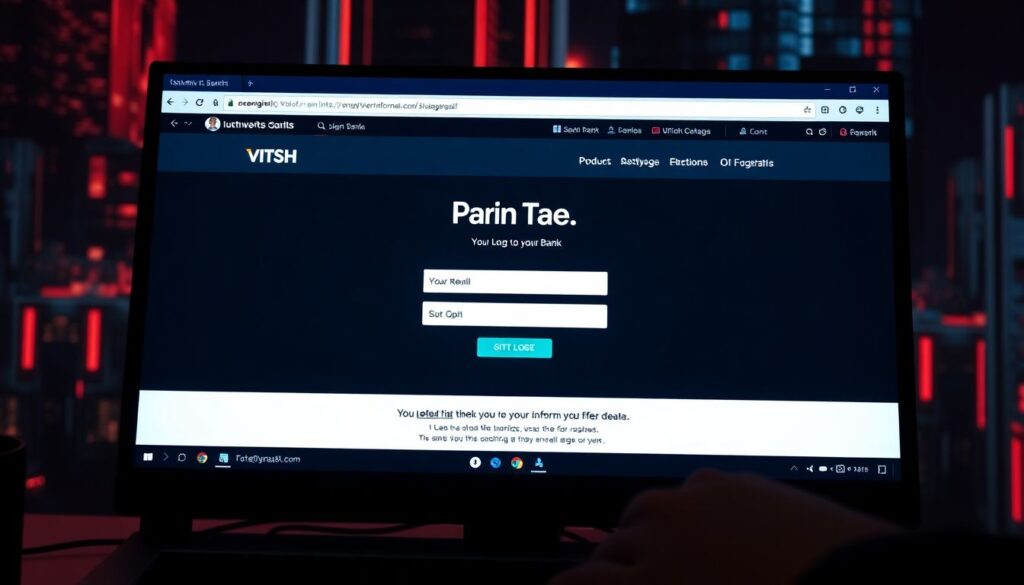

Фишинговый сайт — это копия легитимного ресурса, визуально неотличимая от настоящего сайта банка. Основной принцип заключается в том, чтобы заставить пользователя ввести свои конфиденциальные данные в поддельную форму. Для этого мошенники регистрируют домены, схожие с оригинальными (например, с подменой одной буквы в названии), используют HTTPS-сертификаты для создания иллюзии безопасности и загружают логотипы, цвета и стили, идентичные бренду банка. Часто такие сайты распространяются через фальшивые письма, мессенджеры или даже реклама в поисковиках. После ввода данных, информация мгновенно передаётся злоумышленникам, которые используют её для доступа к счетам жертвы.

Пять ключевых признаков фишинга

1. Подозрительный адрес сайта. Мошенники используют домены с ошибками (например, sberbаnk.ru вместо sberbank.ru) или поддомены, маскирующие настоящий адрес.

2. Неправильный SSL-сертификат. Хотя наличие HTTPS не гарантирует безопасность, отсутствие сертификата или его неподтвержденность — явный тревожный знак.

3. Срочные уведомления. Фразы вроде "Ваш аккаунт заблокирован!" или "Ваша карта будет заморожена через 24 часа!" — типичный приём давления.

4. Неестественный язык. Ошибки в тексте, странная стилистика и перевод с автоматических сервисов указывают на подделку.

5. Ограниченные функции. Поддельные сайты часто демонстрируют только форму входа и не позволяют перейти на другие разделы или страницы.

Примеры реализации мошеннических схем

В 2021 году в России была зафиксирована крупная фишинговая кампания, в ходе которой злоумышленники создавали десятки поддельных сайтов, имитирующих платформу Сбербанка. Они запускали рекламу в поисковых системах, чтобы привлечь трафик. Пользователь, вводивший логин и пароль, перенаправлялся на настоящую страницу, но данные уже были похищены. В другом случае мошенники создали мобильное приложение, клонирующее интерфейс банка, которое распространялось через неофициальные магазины приложений. Жертвы устанавливали его, думая, что это облегчённая версия официального ПО, а в действительности передавали все свои данные третьим лицам.

Частые заблуждения пользователей

Многие пользователи полагают, что если сайт работает по протоколу HTTPS, он априори безопасен. Однако сегодня получить SSL-сертификат можно за минуты, и злоумышленники активно этим пользуются. Другое распространённое заблуждение — уверенность в надёжности ссылок, полученных от знакомых. В действительности, аккаунты в социальных сетях и мессенджерах часто взламываются, и ссылки могут вести на фишинговые ресурсы. Также опасно считать, что фишинг — удел только неопытных пользователей. Злоумышленники используют продвинутую психологическую манипуляцию, и даже специалисты попадаются на хорошо спланированные атаки.

Нестандартные меры защиты от фишинга

Помимо стандартных рекомендаций, есть несколько нестандартных, но эффективных решений. Во-первых, используйте виртуальные клавиатуры при вводе логинов и паролей — это снижает риск перехвата данных кейлоггерами. Во-вторых, установите расширения-брандмауэры в браузере, которые анализируют подозрительные URL и блокируют потенциально вредоносные страницы. Третье — настройте двухфакторную аутентификацию не только через SMS, но и через аппаратные токены или отдельные приложения, такие как YubiKey или Authy. Также полезно создавать отдельную почту и номер телефона, используемые исключительно для банковских операций, чтобы минимизировать риск утечки через сторонние сервисы.